前回の

古いMacを使って自宅サーバーを構築/その4 VisualEditorをインストール

の続きです。

なので、

「Ubuntu 16.04.x LTS 32-bit」で「MediaWiki」の「VisualEditor」が使える状態。

という前提で話を進めます。

-

セキュリティを整えるこれまで構築してきた「MediaWiki」をネット上に公開するために、

前もってセキュリティを整えます。

セキュリティを整える前にちょこっとでも公開してしまうと、

あっという間にハッキングされる可能性がありますから、

先にしっかりと考えておきましょう。

なお、

このページにある事がセキュリティの全てではありませんし、

普遍的な解ではありません。

「ここはこうだろ」とか「これが抜けている」という意見もあるでしょう。

大事なことは、「考える」という事であり、

このページを読むだけで「思考停止」してしまえば、

セキュリティは甘くなります。

また、このページを書いた後に見つかる脆弱性もあれば、その対策もあるでしょう。-

設定の殆どは「端末」アプリからのコマンドで行います。

管理者権限であり、「root」になれるユーザーでログインしておいて下さい。 -

ファイアウォールの導入をします。

-

「ufw」をインストールします。

$ sudo apt-get install ufw -

IPv6サポートをOFFにします。

ファヤーウォールの設定ファイル「/etc/default/ufw」を編集します。

ファイルの中に、$ sudo gedit /etc/default/ufw

↓という部分がありますので、その「yes」をIPV6=yes

↓「no」に書き換えます。

ファイルを保存して閉じます。IPV6=no

-

「ufw」をインストールします。

-

ポートの取捨選択をします。

-

まず、現状を確認します。以下のコマンドを実行して下さい。

$ sudo ufw status

と表示された場合は、ファイヤーウォールが動いていません。状態: 非アクティブ

-

その場合は、以下のコマンドを実行して下さい。

これで、ファイヤーウォールが有効化されました。$ sudo ufw enable -

もう一度、このコマンドを実行します。

$ sudo ufw status

とだけしか表示されないかもしれません。状態: アクティブ

(その場合は、全てのポートが閉じているという事なので問題はない)

或いは、開いているポートがあれば一覧表示されます。

-

その場合は、以下のコマンドを実行して下さい。

-

慣例的にプロセスが決まっている番号があります。

今回、MediaWikiをhttpで公開したいので、80番のポートを開けます。

が、その前に、基本はポートを閉じる設定にしましょう。

これで、全てのポートに対して基本的には閉じておく設定になります。$ sudo ufw default DENY

(必要に応じて、任意のポートを開ける) -

80番のポートを開けます。

これで、ポート80はOSを再起動しても開く事になります。$ sudo ufw allow 80 -

必要のないポートは閉じておきましょう。

例えば、ポート22を閉じるには、以下のコマンドを実行します。$ sudo ufw delete allow 22

-

必要のないポートは閉じておきましょう。

-

まず、現状を確認します。以下のコマンドを実行して下さい。

-

LAN内で動作確認します。

(LANの環境が無い場合は読み飛ばして下さい)-

LAN内の他のコンピュータから、

「ndwiki」(MediaWiki)を開いてみます。-

導入したコンピュータのローカルIPアドレスを調べます。

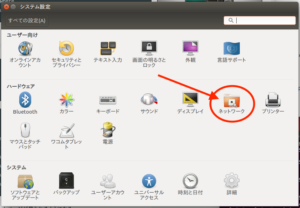

画面左側のlauncherから「システム設定」を起動し、

「ネットワーク」をクリックします。

-

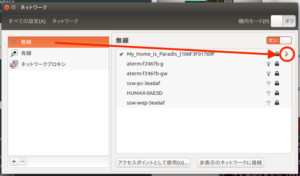

ウインドウ内左側の一覧から、繋がっている通信機器を選択します。

(私の場合は、Wi-Fiなので「無線」ですね)

右側に回線の一覧があり、繋がっているものには

頭にチェックマークと行末に「>」マークが付いています。

-

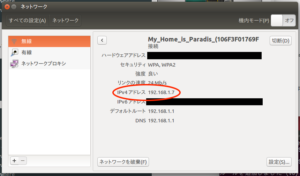

その「>」マークをクリックします。

すると詳細が表示されます。

「IPv4アドレス」という項目の値を使いますのでメモって下さい。

「IPv4アドレス」という項目の値を使いますのでメモって下さい。

(四つの数字がドットで区切られた並び、写真の場合は「192.168.1.7」)

この数値は、回線に繋ぎ直す度に変わる可能性があるので、

LANでMediaWikiを運用する場合は固定しておく必要があるが、

ここでは割愛します。(今は動作確認しかしないので) -

LAN内の他のコンピュータから、

メモったIPアドレスだけで開いてみましょう。

(この数字の並びをブラウザのURL欄に入力して[return]キーを押す)

すると、最初の頃に見たものと同じ画面が表示されます。192.168.1.7

LANで繋がっている証拠ですね。

LANで繋がっている証拠ですね。

表示されない場合は、- 同じLAN内につながっているか。

- ポート80が開いているか。

- 導入したコンピュータで正常に表示されるのか。

-

デフォルトのドキュメントルート「/var/www/html/」に

正しい「index.html」が入っているのか。

-

次に、そのIPアドレスに「/ndwiki」を繋げて

ブラウザで開いてみます。

(設定によっては文字列がこれとは違う)

(URL欄は自動的に「http://192.168.1.7/ndwiki/index.php/メインページ」へ置きかわる)192.168.1.7/ndwiki

導入したコンピュータと同じ画面が表示されれば、問題ありません。

(もし、正しく表示されない場合は、LANの接続と、ローカルIPアドレスをよく確認して下さい)

(もし、正しく表示されない場合は、LANの接続と、ローカルIPアドレスをよく確認して下さい)

-

導入したコンピュータのローカルIPアドレスを調べます。

-

LAN内の他のコンピュータから、

-

セキュリティパッチを適用します。

-

セキュリティホールは、

公開Webサーバを構成するOS、Webサーバ、Webアプリケーションなど

全ての構成要素の中に存在する可能性があります。

攻撃者は攻撃する際に、その脆弱性を突いてくると考えられます。

したがって公開Webサーバにセキュリティホールを残しておくことは

非常に危険です。 -

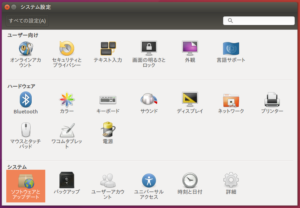

幸い、Ubuntuでは、

「ソフトウェアの更新」アプリで殆どのアップデートができます。

この中に、所謂「セキュリティパッチ」も含まれています。

サーバを構築した時だけでなく、以後も定期的に実行しましょう。

毎日一回行うくらいでもいいのですが、

最低でも週に一度は実施して下さい。 -

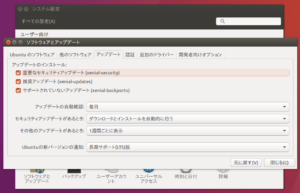

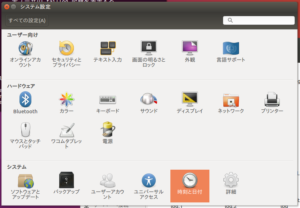

デフォルトでは、

自動的にセキュリティアップデートをする設定になっているようです。

「システム設定」アプリ→「ソフトウェアとアップデート」の

「アップデート」タブで

設定を変える事もできますが、デフォルトのままが良いでしょう。

但し、

但し、

「Ubuntu 18.04」は、「Mac mini (Mid 2007)」で動かないのに

アップグレードできてしまうので、注意が必要です。

-

セキュリティホールは、

-

SSHサーバのセキュリティを設定します。

-

「Ubuntu 16.04.x LTS」(Desktop)はデフォルトでは、

SSHサーバーが入っていないようなので、

必要なければそのままにしておいて構いません。

以下は、SSHサーバーが必要な場合です。-

SSHサーバーをインストールするコマンド。

$ sudo apt-get install openssh-server -

SSHサーバーをアンインストール(パージ)するコマンド。

$ sudo apt-get purge openssh-server -

ユーザーを追加するコマンド。

(「user_name」という名前で追加する場合)$ sudo adduser user_name -

ユーザーを削除するコマンド。

(「user_name」という名前のユーザーを削除する場合)$ sudo userdel -r user_name -

ユーザに、sudo権限を付与(sudoグループに所属)するコマンド。

$ sudo gpasswd -a user_name sudo

-

「root」でのSSHログインを禁止します。

SSHの設定ファイル「/etc/ssh/sshd_config」を編集します。

ファイルの中に、$ sudo gedit /etc/ssh/sshd_config

↓という部分がありますので、その「prohibit-password」をPermitRootLogin prohibit-password

↓「no」に書き換えます。

PermitRootLogin no -

パスワード認証を禁止します。

SSHの設定ファイル「/etc/ssh/sshd_config」を編集します。

ファイルの中に、$ sudo gedit /etc/ssh/sshd_config

↓という部分がありますので、その「yes」を#PasswordAuthentication yes

↓「no」に書き換え、先頭の「#」を消します。

PasswordAuthentication no -

PAM認証を禁止します。

SSHの設定ファイル「/etc/ssh/sshd_config」を編集します。

ファイルの中に、$ sudo gedit /etc/ssh/sshd_config

↓という部分がありますので、その「yes」をUsePAM yes

↓「no」に書き換えます。

UsePAM no -

http用のポート80を開きます。

今回構築しているMediaWikiを単体のコンピューターではなく、

何かしらのネットワークで利用する場合は、

http用に(或いはhtpps用に)ポートを開かないといけません。

そのポートは標準では「80」になります。-

以下のコマンドを実行します。

$ sudo ufw allow 80

-

以下のコマンドを実行します。

-

SSH用にポート番号を変えて開きます。

SSHに使うポートは、標準では「22」なのですが、

当たり前に「22」を開いていると、

それを狙って激しく攻撃を受ける事があります。

なので、任意の番号にしておくのが一般的です。

その場合、自由に使用できるポート番号は、

49152番〜65535番なので、その中から選びましょう。-

ここでは仮に「50022」を使うという前提で

コマンドを紹介します。

MediaWikiを導入したコンピュータ側では、

下記のコマンドを実行します。

これで、ポートは開放されました。$ sudo ufw allow 50022

「50022」をSSHで使えるように設定します。

SSHの設定ファイル「/etc/ssh/sshd_config」を編集します。

ファイルの上から、4、5行目に$ sudo gedit /etc/ssh/sshd_config

という部分がありますので、その「Port」に続く数値を# What ports, IPs and protocols we listen for Port 22

「22」から「50022」に書き換えます。

ファイルを保存して閉じます。 -

SSH接続したい、他のコンピュータからは、

(○○○はユーザー名、□□□□□はサーバー名かIPアドレス)$ ssh ○○○@□□□□□ -p 50022

と、コマンドを実行して接続します。

-

ここでは仮に「50022」を使うという前提で

-

設定を弄ったら、sshサービスの再起動をします。

$ sudo service ssh restart -

開いているポートを確認するコマンド。

$ sudo ufw status

-

SSHサーバーをインストールするコマンド。

-

「Ubuntu 16.04.x LTS」(Desktop)はデフォルトでは、

-

「root」アカウントを無効にします。

-

Ubuntuでは、デフォルトで「root」アカウントは無効になっています。

rootにならずに「sudo」コマンドを利用する事が推奨されています。

必要なければ、無効のままにしておきましょう。 -

もし、必要な場合は以下のようにして、有効にできます。

- 「root」ユーザーのパスワードを設定します。

-

「root」のパスワードを設定できるのは、

管理者アカウントだけです。

管理者アカウントで、以下のコマンドを実行して下さい。$ sudo passwd root -

ログイン中の管理者ユーザーのパスワードを問われますから、

入力して[return]キーを押します。

(入力しても画面には何も表示されませんが受け付けています) -

すると、「root」アカウントのパスワードを問われます。

「root」ユーザーに設定したいパスワードを新しい UNIX パスワードを入力してください:

入力して[return]キーを押します。

-

再度確認のために

と、問われますから「root」ユーザーに設定したい同じパスワードを新しい UNIX パスワードを再入力してください:

もう一度入力して[return]キーを押します。

と、表示されれば成功です。passwd: パスワードは正しく更新されました

-

試しに、「root」でログインしてみましょう。

それには以下のコマンドを実行します。

すると、「root」のパスワードを求められますから、$ su root

入力して[return]キーを押します。

正しければ、コマンドプロンプトが以下のように変わります。

「$」ではなく「#」になるのが特徴的ですね。root@□□□□□:/home/○○○#

あと、真っ白になってしまうので、いささか見辛いです。-

なので、セキュリティとは関係ありませんが

プロンプトに色を付けましょう。

-

テキストエディタのルート権限で設定ファイルを開きます。

# sudo gedit /root/.bashrc -

何やら沢山記述されているファイルが開きますが、

その末尾に以下の行を追記します。そうしたら、保存して閉じます。export PS1=’\[\033[01;31m\]\u@\H\[\033[00m\]:\[\033[01;34m\]\w\[\033[00m\]\$ ‘ -

以下のコマンドで変更した設定を有効にします。

# source ~/.bashrc

という具合に色が付きました。root@□□□□□:/home/○○○# -

「root」ユーザから抜けて元に戻る場合は、以下のコマンドです。

root@□□□□□:/home/○○○# exit

-

なので、セキュリティとは関係ありませんが

-

有効になっている「root」アカウントを無効にするには、

以下のようにします。-

以下のコマンドを実行します。

すると、現在ログイン中のパスワードを求められるので$ sudo passwd -l root

入力して[return]キーを押します。と表示されます。passwd: パスワード期限切れ情報を変更しました

-

以下のコマンドを実行します。

-

「root」アカウントが無効になっている状態で、

コマンドを実行しても、パスワードを求められますが、$ su root

入力して[return]キーを押しても、

と表示され、ログインできません。su: 認証失敗

この状態の方が、セキュリティ的には望まれているのです。

-

Ubuntuでは、デフォルトで「root」アカウントは無効になっています。

-

rootになれるユーザを限定します。

-

Ubuntuでは、OSのインストール時に作成したアカウントが

自動的に管理者権限を持ちますが、

そのあとで追加したアカウントは、デフォルトでは

管理者権限を持ちません。

従って、「sudo」コマンドは使えません。 この状態が、セキュリティ的には望まれます。 -

ですが、後から追加したアカウントにも

管理者権限を付与する事ができます。

それには以下のようにしますが、無闇に実施しないようにしましょう。-

下記のコマンドを実行します。

(例として「user_name」というアカウントが追加されていたとする)$ sudo usermod -G sudo user_name

-

下記のコマンドを実行します。

-

Ubuntuでは、OSのインストール時に作成したアカウントが

-

カーネルのセキュリティ設定を確認します。

-

以下のコマンドを実行して、

$ cat /proc/sys/net/ipv4/tcp_syncookies

と表示されればOKです。(デフォルトはこれ)1

もし、「0」だった場合は、設定を変え(戻し)ます。-

設定ファイルを開きます。

そのファイル内に$ sudo gedit /etc/sysctl.conf

↓という部分がある筈なので、値を「1」に書き換えます。net.ipv4.tcp_syncookies=0

そのファイルを保存して閉じます。net.ipv4.tcp_syncookies=1 -

このように設定を変更した場合、

次のコマンドを実行して有効にします。$ sudo sysctl -p

-

設定ファイルを開きます。

-

以下のコマンドを実行して、

-

安全なパスワードの設定にします。

-

安全なパスワードとは、

他人に推測されにくく、パスワードクラックツール等でも割り出しにくい

パスワードのことです。

安全なパスワードには、

アルファベットの大文字、小文字、数字や記号を含め、

名前などの個人の情報から推測されないものが望ましいです。

また、パスワードの文字列は、長くなるほどセキュアになります。

(ログインする時に面倒だけど) -

パスワードの変更は以下のコマンドで可能です。

(仮に、アカウント名は「user_name」とします)-

Ubuntu自体のログインパスワードの変更。

設定するパスワードを二回問われるので同じものを入力します。$ sudo passwd user_name -

MySQLのログインパスワードの変更。

(パスワードは「pass」とします)mysql> set password for user_name@localhost = password(‘pass‘);

-

Ubuntu自体のログインパスワードの変更。

-

安全なパスワードとは、

-

「PAM」の設定をします。

-

ログインの失敗に、回数制限とロック時間を設けます。

(デフォルトでは、回数制限もロックも無い)-

「/etc/pam.d/common-auth」ファイルに追記します。

で、開いたら、そのファイルの先頭に(一例として)$ sudo gedit /etc/pam.d/common-auth

と、一行書き加えます。auth required pam_tally2.so deny=9 unlock_time=60

-

「deny=9」は、回数制限で、「9回」ログインに失敗すると、

アカウントにロックが掛かるという設定です。

10回目以降は、パスワードが正しくても入れなくなります。

この数値は任意で変えられます。

9回というのは、少なめです。

(もう少し多くてもよい、バグがあって余分にカウントアップする事がある) -

「unlock_time=60」は、ロック時間です。

単位は秒なので、この例の場合は「60秒」の間、

ロックされるという設定です。

この数値は任意で変えられます。

60秒というのは、かなり少なめです(もっと長くてよい)。

-

「deny=9」は、回数制限で、「9回」ログインに失敗すると、

- ファイルを保存して閉じます。

-

「/etc/pam.d/common-account」ファイルに追記します。

で、開いたら、そのファイルの先頭に$ sudo gedit /etc/pam.d/common-account

と、一行書き加えます。account required pam_tally2.so

- ファイルを保存して閉じます。

-

上記の二つのファイルに追記する行は、間違えて末尾にすると、

正常に動作しませんから注意して下さい。

(コメント行は関係無い)

-

失敗回数を確認するには以下のコマンドを実行します。

(一例として、「user_name」というアカウントを指定している)$ sudo pam_tally2 -u user_name -

ロックされたアカウントを手動で開放するには

以下のコマンドを実行します。

(一例として、「user_name」というアカウントを指定している)$ sudo pam_tally2 -r -u user_name

-

「/etc/pam.d/common-auth」ファイルに追記します。

-

ログインの失敗に、回数制限とロック時間を設けます。

-

ログを取得しておきます。

-

ログ取得機能を使用することで、

サーバーに対して行われた操作内容を記録することができます。

Ubuntuでは、デフォルトで様々なログが取られています。

全てのログを説明すると、かなりの文量になってしまうので、

要所だけを説明します。 -

次の五つのファイルは、いずれもバイナリ形式で、

情報の参照には専用のコマンドを利用する、という

共通の特徴があります。-

これは、システムに対するログイン試行のうち、/var/log/wtmp

成功したものについて、その情報を記録したファイルです。

情報の参照には、以下のコマンドを実行します。

ユーザー名、ログイン端末、ログイン元ホスト、$ last

ログイン時刻、ログアウト時刻が記録されています。

※システムの再起動情報は、rebootというユーザーが

システムにログインしたものとして記録されています。 -

システムに対するログイン試行のうち、/var/log/btmp

失敗したものについて、その情報を記録したファイルです。

存在しないアカウントでのログインや、パスワードの入力ミスなど、

ログインに失敗した際の情報が記録されています。

情報の参照には、以下のコマンドを実行します。

ユーザー名、ログイン端末、ログイン元ホスト、$ sudo lastb

ログイン時刻、ログアウト時刻が記録されています。

(失敗した記録ですから、ログインとログアウトの時刻は同じになりますし、正確には「ログインしようとした時刻」と訳すのが妥当だと思いますが) -

システムに登録されているユーザーの/var/log/lastlog

最終ログイン時刻を記録したファイルらしいのですが、

テストしても再現できませんでした。

情報の参照には、以下のコマンドを実行します。$ lastlog -

これも、テストしましたが再現できませんでした。/var/log/faillog

ログインの失敗を記録するファイルです。

/var/log/btmpが不正なログインすべてを記録するのに対し、

/var/log/faillogはユーザーごとに

ログインの失敗回数を記録します。

また、このファイルには、

ユーザーごとのログイン最大失敗回数を設定しておくことができ、

認証にpam_tallyモジュールを使うようPAMを設定しておくと、

一定回数ログインに失敗したユーザーに対し、

アカウントロックを行うことが可能です。

このファイルの管理には、以下のコマンドを使います。

(他のオプションもあるので、コマンドヘルプを参照の事)$ faillog -h -

これは、/var/log/faillogと同じく/var/log/tallylog

ユーザーごとのログイン失敗回数を記録するファイルです。

/var/log/faillogの形式が

i386のシステムとx86_64のシステムとで異なることから、

アーキテクチャに依存しないファイル形式として

/var/log/tallylogが用意されています。

/var/log/tallylogを使う場合、

認証にはpam_tally2を使うようにPAMを設定する必要があります。

また、faillogコマンド相当のファイルとして

pam_tally2コマンドが用意されており、

このファイルの管理には、以下のコマンドを使います。

(他のオプションもあるので、コマンドヘルプを参照の事)$ pam_tally2 -h

-

-

他にも幾つものログがありますが、ここでは割愛します。

大抵のログは、テキストファイルですから、

普通のエディターやビューワで閲覧できます。

-

ログ取得機能を使用することで、

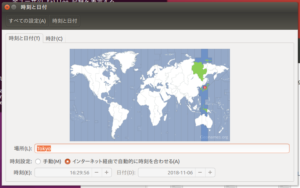

- 正確な時刻と同期します。

-

アクセス権の確認をします。

-

ウェブサーバ上のファイル、ディレクトリに

適切なアクセス制御(パーミッション)がされていない場合、

攻撃者に非公開のファイルを見られたり、

プログラムが実行されたりします。

その為、アクセス制御を適切にする必要があります。 -

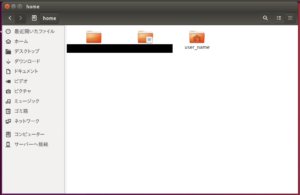

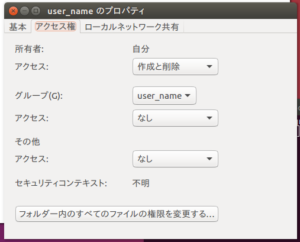

ホームディレクトリ下にできる、

各アカウントのフォルダ(ディレクトリ)は、

他のユーザから見えるようになっている筈ですから、

これを所有者以外には

扱えなくする(パーミッションで700)必要があります。

方法は、CLIでもGUIでもできます。-

CLIで操作する場合。

-

画面左のランチャーの「コンピューターを検索」から

「端末」アプリを開きます。

(「端末」もしくは「ta」と入力すればすぐに見つかります) -

カレントディレクトリ(フォルダ)をひとつ上にします。

$ cd .. -

ディレクトリの内容をパーミッション付きで表示します。

以下のコマンドを実行します。

$ ls -l などと表示されます。合計 12 drwxrw-r-- 20 user_name user_name 4096 11月 7 10:09 user_name

例として「user_name」というディレクトリがあります。

(あなたのアカウントに読み替えて下さい)

(先頭の「d」はディレクトリを意味している)

パーミッションは「rwxrw-r–」です。

自分自身は、読み・書き・実行ができます。

グループは、読み・書きできます、実行はできません。

その他は、読みができます。書き・実行はできません。

これを、2進数に当てはめ、16進数で表記すると

「764」となります。

(数値ではなく、アルファベットで指定する方法もありますが割愛) -

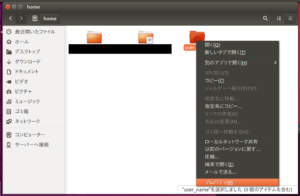

自分以外は、全て読み・書き・実行ができなくします。

そのパーミッションは「rwx——」となります。

これを、2進数に当てはめ、16進数で表記すると

「700」となりますので、

その数値で以下のコマンドを実行します。

(自分以外のアカウントのパーミッションを変更する場合は、root権限である必要がある為、頭に「sudo 」をつける)$ chmod 700 user_name

これで、

自分以外は、全て読み・書き・実行ができなくなりました。

-

一応確認しましょう。

$ ls -l 目的通り、パーミッションは「rwx——」となっています。合計 12 drwx------ 20 user_name user_name 4096 11月 7 10:09 user_name

-

画面左のランチャーの「コンピューターを検索」から

- GUIで操作する場合。

-

CLIで操作する場合。

-

ウェブサーバ上のファイル、ディレクトリに

-

アンチウイルス・ソフトの導入

-

LinuxのディストリビューションであるUbuntuにも、

セキュリティソフトの類は幾つかあります。 -

ここでは例として、

「ClamTk」と「Sophos Anti-Virus for Linux」の二つを紹介します。

-

ClamTk

-

GUIで使える「ClamTk」をインストールし、設定・動作を紹介します。

-

以下のコマンドを実行します。

インストール自体は、これだけです。$ sudo apt-get install clamtk -

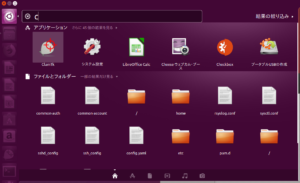

続けて、設定を確認・変更していきます。

「ClamTk」を起動します。

「ClamTk」はGUIですから、

画面左のランチャーで起動できます。

左上の「コンピューターを検索」で

「ClamTk」と入力すれば見つかります。

(全部入力しなくても、一文字入力するごとに絞り込まれていきますので、頭文字一文字だけでも見つかるかもしれません)

「ClamTk」をクリックして起動します。

-

「設定」をダブルクリックします。

(どういうわけかシングルクリックではない)

-

すると幾つかの設定をするウインドウになります。

デフォルトでは全てにチェックが入っている筈なので、

そのままで大丈夫です。

確認したら「戻る」をクリックします。

確認したら「戻る」をクリックします。

-

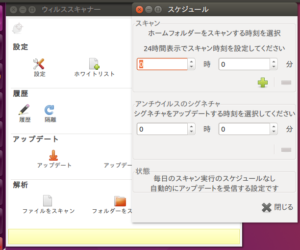

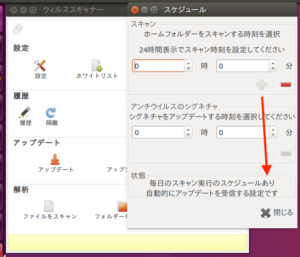

「スケジュール」をダブルクリックします。

-

「スケジュール」ウインドウが現れます。

-

デフォルトでは、定時スキャンのスケージュールはないので

定時スキャンするように設定します。

時分の項目を入力したら、「+」ボタンをクリックします。

-

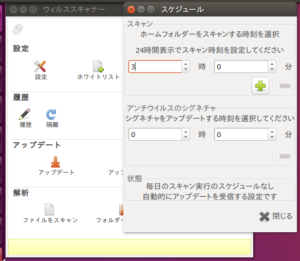

これでちゃんと設定されているのか、

ちょっと分かりづらいですが、

ウインドウ内の下の「情報」枠内に

「毎日のスキャン実行のスケジュールあり」

と表示されていれば大丈夫です。

「閉じる」ボタンをクリックして

「閉じる」ボタンをクリックして

「スケジュール」ウインドウを閉じます。

-

以下のコマンドを実行します。

-

「ClamTk」をアンインストールするには、

以下のコマンドを実行します。

「$ sudo apt-get --purge remove clamtk--purge」を入れないで実行すると、

設定ファイルが残ってしまいます。 -

複数のセキュリティソフトを同時に入れるのは、

コンフリクトの原因になりやすいので、お勧めできません。

-

GUIで使える「ClamTk」をインストールし、設定・動作を紹介します。

-

Sophos Anti-Virus for Linux

-

「for Linux」という名を冠していますが、

「Ubuntu」はLinuxのディストリビューションなので、

そのままで動きます。 - 詳しい使い方や用語の説明等は、以下のページを参照して下さい。

-

「ClamTk」と違い、こちらは「CLI」になります。

以前は、GUIを備えていたようですが、今は廃止されています。-

インストールするにはまず、以下のページから

圧縮されたインストーラーをダウンロードします。 (どういうわけか、姓名とメルアドを二度問われる) -

ダウロードされたファイルを展開します。

(「ダウンロード」ディレクトリ内で展開したものとして、以下説明します) -

コマンドを実行します。

$ cd ~/ダウンロード/sophos-av $ sudo ./install.sh -

すると、幾つかの質問をされますので、

特に何もなければ、以下のように答えます。

同意しないとインストールできません。インストール先は、デフォルトのままで大丈夫ですから、ライセンス内容に同意しますか? はい(Y)/いいえ(N) [N] > y

何も入力せずに[return]キーを押します。Sophos Anti-Virus のインストール先を指定してください。 [/opt/sophos-av] >

オンアクセス検索を有効にしますか? はい(Y)/いいえ(N) [Y] > y

問い合わせ等のサポートが必要なければ、オートアップデートの種類を選択してください: ソフォス(s)/自社サーバー(o)/なし(n) [s] > s

無償バージョンを選択します。無償ツールのフォーラムは次のサイトを参照してください。SAV for Linux の無償バージョン (f) と サポート対応付きバージョン (s) のどちらをインストールしますか? [s] > f

ソフォスからアップデートを行うためにプロキシが必要ですか? はい(Y)/いいえ(N) [N] > n

-

以下のように表示されていれば成功です。

インストールが完了しました。 ご使用のコンピュータは Sophos Anti-Virus で保護されるようになりました。

-

一応、動作状態を確認してみましょう。

$ sudo /opt/sophos-av/bin/savdstatus と表示されていれば問題ありません。Sophos Anti-Virus はアクティブで、オンアクセス検索を実行中です

-

次に、ウィルスデータベースの手動更新をします。

何行かの処理概要が表示される事がありますが、$ sudo /opt/sophos-av/bin/savupdate と表示されれば、問題ありません。アップデートに成功しました

-

それでは試しにスキャンしてみましょう。

ストレージ全体をスキャンする事もできますが、

かなり所要時間が掛かるので、

ここでは試しに、存在するアカウント以下だけを

スキャンしてみます。

何行かの処理概要が表示されますが、$ cd ~ $ sudo savscan ../ と表示されれば、問題ありません。ウイルスは発見されませんでした。 検索が終了しました。

-

「Sophos Antivirus for Linux」は、

状況に合わせて設定を変える事もできます。

詳しくは、以下のページを参照して下さい。 現状の設定内容を表示するには以下のコマンドを実行します。$ sudo /opt/sophos-av/bin/savconfig -v

-

インストールするにはまず、以下のページから

-

「for Linux」という名を冠していますが、

-

LinuxのディストリビューションであるUbuntuにも、

-

外部のセキュリティ検査サービスを利用し、対策が充分かテストします。

-

Webサイトやシステムの脆弱性を検査する

「脆弱性診断」や「ペネトレーションテスト」といった

サービスがあります。

有償のものが目立ちますが、無料のものも幾つかあります。

無料のものは、それぞれに対象や特徴が異なるようです。

(いくつもの検査を紹介していると文量が膨大になるので、触りだけ説明します) -

「脆弱性診断」は、

外部から実際にサイトやシステムに疑似攻撃を行い、

重大な脆弱性がないかをチェックします。 -

「ペネトレーションテスト」は、

サイトやシステムに対して侵入テストを行うものです。

-

Webサイトやシステムの脆弱性を検査する

-

他にも、やれる事は幾つかあります。

-

ログを二重化します。

-

攻撃者は、攻撃者自身の不正アクセスの履歴を消すために、

ログを削除する場合があります。

その為、ログの格納場所をサーバー上だけではなく、

外部に複製するようにしておくことも必要です。

これは、バックアップにも通ずる話で、

消えて困るものは全てバックアップしましょう。

-

攻撃者は、攻撃者自身の不正アクセスの履歴を消すために、

-

ログをローテーションにします。

-

ログのローテーションとは、

一定のサイズや期間ごとにログファイル名を変更し、

新しいものから一定の数だけ残して、

古いものはサーバー上から消去することをいいます。

ログを取得するサーバーでは、

一定の大きさのログファイルを保存しておくことができます。

しかし、記録できる容量を超えてしまうと、

新しいログが記録されない可能性があります。

それを防ぐため、ログのローテーションを行う必要があります。

-

ログのローテーションとは、

-

ログを二重化します。

-

設定の殆どは「端末」アプリからのコマンドで行います。

次回予告「その6 バックアップ環境」

お気に召しましたら、一票(ワンクリック)下さい。ランキングに参加しておりますゆえ。

人気ブログランキング |

Macランキング |

ウェブデザインランキング |

|

|

Views: 13

3件のコメント